某醫院與外(wài)網采用網閘隔離(lí)設備的效果測試報告

摘要:醫院業務網絡與外(wài)網(包括互聯網、醫保網)相聯處可選擇部署防火(huǒ)牆或網閘設備進行隔離(lí)。爲了了解其隔離(lí)效果的不同,找出網閘與防火(huǒ)牆的本質區别,我(wǒ)們進行了本項測試工(gōng)作。通過測試證明:網閘中(zhōng)斷了TCP/IP、中(zhōng)斷了應用連接、隻有裸數據“擺渡”,網閘隔離(lí)強度更高、安全防護效果明顯。

關鍵詞:網閘;安全隔離(lí);效果測試

網閘是新一(yī)代高安全性的隔離(lí)産品。網閘采用“2+1”的結構,即由兩套單邊計算機主機(外(wài)部主機、内部主機)和一(yī)套固态介質存儲系統的隔離(lí)開(kāi)關組成。

外(wài)部單邊主機,隻有外(wài)網卡,沒有内網卡。該主機安裝有代理軟件:Agent。“Agent”代理内網去(qù)外(wài)網獲取信息,然後放(fàng)在指定的地方。内部的計算機主機,隻有内網卡,沒有外(wài)網卡。該主機是網閘在内網的連接點,屬于内網的一(yī)部分(fēn)。所有内網的主機需要得到外(wài)網上的信息,都必須通過這台主機來代辦。

網閘從網絡第一(yī)層一(yī)直工(gōng)作到網絡第七層,網閘斷開(kāi)了兩個網絡,中(zhōng)止了所有的協議,在網絡的第七層将包還原爲原始數據或文件,然後以“擺渡文件”的形式來傳遞和交換數據,沒有任何包、命令和TCP/IP協議(包括UDP和ICMP)可以穿透網閘。

二、某醫院應用概述

某醫院現有近千台客戶端主機、二十多台服務器,其中(zhōng)以一(yī)台裝有ORACLE數據庫的小(xiǎo)型機爲核心服務器。整個醫院園區網以獨立專網方式運行多年,現由于業務需要,要和社保醫療保障系統互聯互通,同時還要與互聯網相聯。這樣該網絡面臨着新的網絡安全考驗。

由于信息技術的飛速發展,實施攻擊的技術要求越來越簡單,成本越來越低,同時操作系統的漏洞卻不斷被發現,病毒不斷爆發,信息系統所面臨的安全威脅越來越大(dà)。如果該網絡局部或全局癱瘓,不僅對醫院的正常業務造成嚴重的影響,也對醫院的形象和服務質量造成不可估量的損失。所以如何保障醫院網絡及整個信息系統的安全與穩定運行成爲一(yī)項極爲重要的工(gōng)作内容。

爲了保護醫院業務網的安全,在醫院網絡與外(wài)網(包括互聯網、醫保網)相聯處可選擇部署防火(huǒ)牆或隔離(lí)網閘設備進行隔離(lí)。但兩種設備的隔離(lí)效果差别較大(dà),爲了了解其隔離(lí)效果的不同,找出網閘與防火(huǒ)牆的本質區别,我(wǒ)們進行了本項測試工(gōng)作。

三、測試内容和結果

(一(yī))DOS 攻擊測試

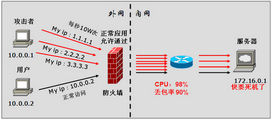

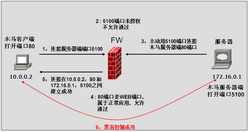

模拟一(yī)台外(wài)網攻擊機,向内網的某一(yī)服務器進行SYN FLOOD和LAND的攻擊。一(yī)般情況下(xià)會随着攻擊強度的增加,服務器的資(zī)源會逐漸耗盡,最終達到服務不可用的狀态,甚至系統崩潰。示意圖如圖1所示。

圖1 DOS攻擊測試示意圖

DOS攻擊的原理是利用TCP/IP上的漏洞,例如TCP的三次握手協議,防火(huǒ)牆即使有包過濾的功能,但也不能抵禦這種類型的攻擊,僅僅隻能做到屏蔽IP與端口。在IP源地址被僞造的情況下(xià),就更不能識别到這種攻擊。但是網閘采用了物(wù)理隔離(lí),任何數據包都采用了重組的方式達到網絡的對端,并且中(zhōng)網網閘有獨特的抗DOS功能模塊,這次經模拟測試,也證實了極佳的效果。具體(tǐ)過程如下(xià):

1. 模拟測試工(gōng)具,本次采用DOS攻擊壓力測試軟件。截圖如圖2所示:

圖2 DOS攻擊壓力測試

2. 在沒有攻擊前,被攻擊的服務器系統狀态正常,如圖3。

圖3

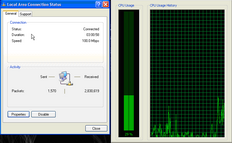

3. 采用SYN_FLOOD的DOS攻擊,CPU、内存、系統資(zī)源都明顯大(dà)幅度的提高。由于采用僞造源地址的攻擊,系統内閑置了上千條連接,如圖4、圖5。

圖4

圖5

4. 采用LAND的DOS最高強度攻擊後,CPU占用率100%,系統異常緩慢(màn)。鼠标與鍵盤都有很明顯的延時現象。應用程序與服務都不能運行。

圖6

5. 采用網閘隔離(lí)後,在SYN_FLOOD和LAND攻擊目标服務器時,并沒有出現服務不可用現象,CPU、内存的變化并不明顯,大(dà)約在2%至8%,在攻擊的同時,也測試了兩端網絡文件複制、訪問均沒有問題、傳輸速度上也沒有任何延遲的現象,如圖7。

圖7

從此測試的結果來看,網閘基本抵禦了所有的DOS攻擊。正常用戶的應用訪問沒有受到影響。

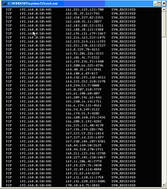

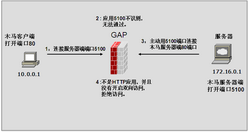

将内網某台服務器安裝定制的後門程序,然後通過外(wài)網的一(yī)台服務器非法入侵與監控,這其中(zhōng)包括鍵盤後台記錄、密碼自動獲取、屏幕監控、進程查找等。總之,可以獲取該主機的控制權,甚至能夠關機重啓。

一(yī)般情況下(xià)防火(huǒ)牆會控制外(wài)網向内網的訪問端口,但在内網向外(wài)網訪問的情況下(xià),由于外(wài)網地址不固定,會采取不限制内網向外(wài)網的訪問,在這種寬松的情況下(xià),如果内網某台PC感染了木馬病毒,則不需要外(wài)網的入侵者主動連到内網,内網的服務器也會主動尋找外(wài)網攻擊者,這就是木馬、特洛伊的特點。

示意圖如圖8所示。

圖8

采用防火(huǒ)牆及網閘進行隔離(lí)的測試步驟如下(xià):

1. 采用網閘前,被攻擊服務器在感染病毒後,沒有任何的異常現象,實際病毒已經隐藏在系統進程各種,一(yī)般防病毒軟件和使用者都很難發現到。

圖9

圖10

圖11

由于網閘中(zhōng)斷了TCP/IP、中(zhōng)斷了應用連接、隻有裸數據“擺渡”。部署網閘使得外(wài)網:

l 無法ping内網的任何主機;

l 無法穿透網閘來追蹤路由(traceroute);

l 無法掃描内部網絡,因此無法發現内網的主機信息、操作系統信息、應用信息;

l 無法發現内網主機的漏洞、應用的漏洞;

l 無法同内網的主機建立通信連接;

l 無法向内網發送IP包;

l 無法同内網的任何主機建立TCP/UDP/ICMP連接;

l 無法同内網的任何主機建立應用連接(C/S或B/S)。

通過測試,可以清楚看到防火(huǒ)牆與網閘的本質區别。防火(huǒ)牆是首先保證聯通性,再追求安全性;網閘是先保證安全性,再追求聯通性。網閘隔離(lí)強度更高、隔離(lí)效果更好,安全性能更高。

【1】 萬平國. 《網絡隔離(lí)與網閘》,機械工(gōng)業出版社,2004年。

【2】 閻慧 王偉 甯宇鵬. 《防火(huǒ)牆原理與技術》,機械工(gōng)業出版社,2004年。

上一(yī)篇:政府門戶網站安全方案

下(xià)一(yī)篇:網閘應用案例