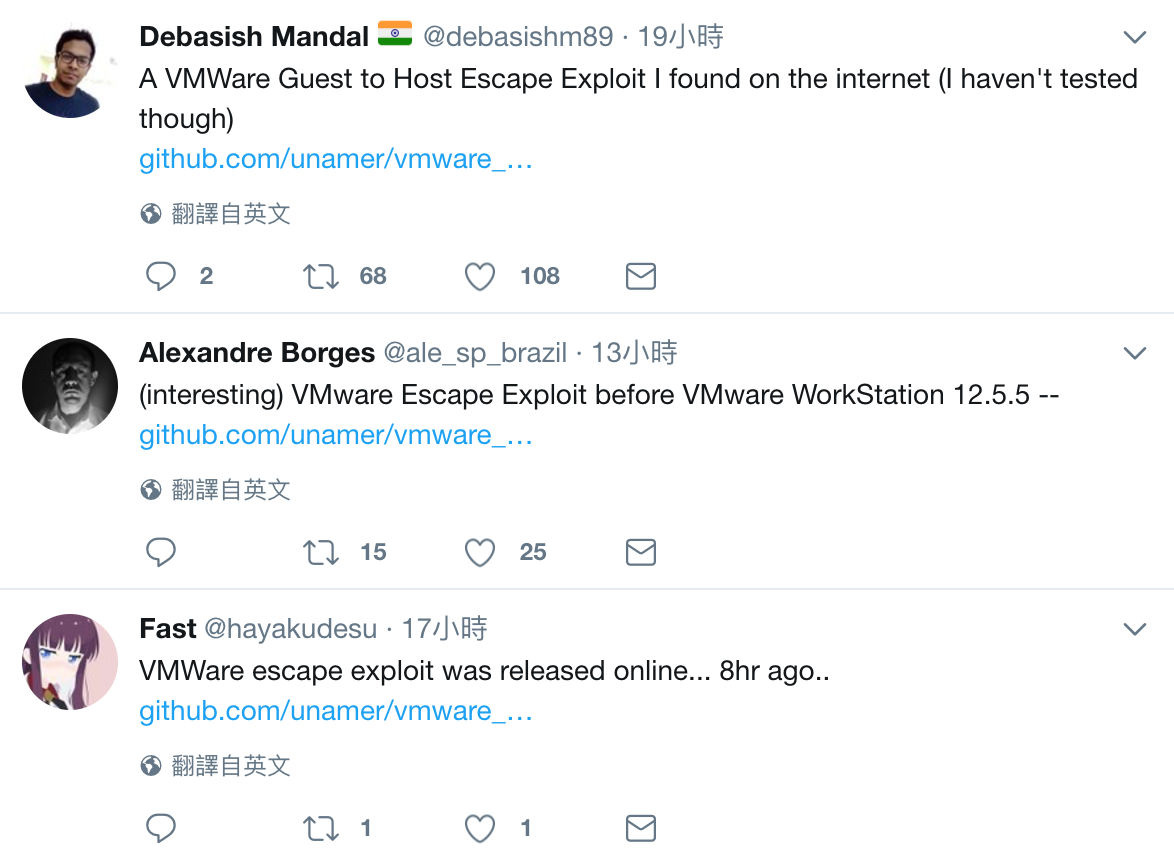

今天,推特上流傳着一(yī)個VMware虛拟機逃逸漏洞的利用工(gōng)具。

這個工(gōng)具已經在GitHub上開(kāi)源,作者是CTF/PWN相關活動選手@unamer。根據項目介紹,利用工(gōng)具對VMware WorkStation 12.5.5之前的版本都有效,隻需在虛拟機内執行相應PoC,宿主機便彈出了計算器。換句話(huà)說,攻擊者如果在工(gōng)具裏加入黑客遠控木馬,是可以直接控制使用者宿主機的。

@unamer的測試環境是:

宿主機:Windows 10 x64

編譯器:VS2013

虛拟機版本:VMware 12.5.2 build-4638234

嘶吼編輯在VMware 12.5.1上也同樣複現了整個過程,環境基本一(yī)緻,不過不知(zhī)道是工(gōng)具不夠穩定還是中(zhōng)文系統的原因,宿主機彈計算器後,虛拟機系統裏有文件損壞,導緻該虛拟機無法打開(kāi)。

工(gōng)具作者也提到,目前工(gōng)具做得不是很精緻,由于沒有正确地控制堆内存會導緻宿主機崩潰。

目前還不清楚該工(gōng)具利用了哪個漏洞,根據影響版本推測,這可能是今年3月份Pwn2Own 2017上的漏洞。3月份的Pwn2Own 2017有騰訊、360兩隻團隊成功演示了VMware虛拟機逃逸技術(長亭科技也掌握了類似漏洞,很可惜比賽前一(yī)天被修複了),後來VMware官方在VMware WorkStation 12.5.5版本将所有演示漏洞修複。

考慮到目前利用代碼已經開(kāi)源,且受影響版本較新,湖北(běi)中(zhōng)網建議所有使用VMware相關産品的企業和個人用戶近期盡快檢查更新,如暫時不能更新,應保持良好的上網和使用習慣,勿随意下(xià)載、打開(kāi)不明來源的文件。

上一(yī)篇:2017年Q1全球威脅研究報告:網絡可見性下(xià)降VS 攻擊向量上升

下(xià)一(yī)篇:以針對Yahoo! 的安全測試爲例講解如何高效的進行子域名收集與篩選