iTerm2 是一(yī)款頗受 Mac 開(kāi)發人員(yuán)歡迎的終端應用程序,甚至取代了蘋果官方終端應用的地位。然而,研究人員(yuán)首次于去(qù)年在 iTerm2 3.0.0 版本中(zhōng)發現一(yī)處鼠标懸停漏洞,即當用戶将鼠标懸停在 iTerm2 終端的任何内容時,該程序将嘗試确定字段是否存在有效 URL,并将其作爲可點擊鏈接突出顯示。此外(wài),爲避免使用不準确的字符串模式匹配算法、創建不可用鏈接,該功能還使用了 DNS 請求确定域名是否真實存在。随後,iTerm2 開(kāi)發人員(yuán)立即升級應用至 3.0.13 版本,允許用戶自行關閉 “ DNS 查詢 ” 功能。不過,系統在默認情況下(xià)仍開(kāi)啓該功能權限。

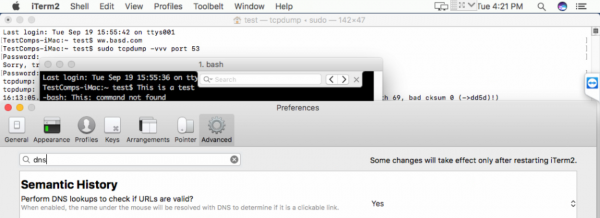

荷蘭開(kāi)發人員(yuán) Peter van Dijk 指出,iTerm2 鼠标懸停漏洞除此前出現的問題外(wài),還包括通過 DNS 請求洩露用戶賬号、密碼、API 密鑰等敏感信息。DNS 請求是明文通信,意味着任何能夠攔截這些請求的用戶都可訪問 iTerm 終端中(zhōng)經過鼠标懸停的所有數據。

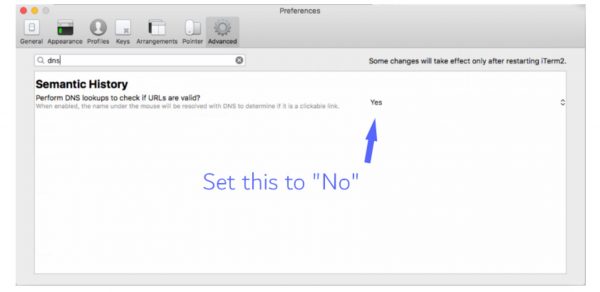

這一(yī)次,iTerm2 開(kāi)發人員(yuán)在了解問題的嚴重程度後深表歉意,并立即發布 iTerm2 3.1.1 版本解決問題。目前,研究人員(yuán)提醒使用 iTerm2 舊(jiù)版本的用戶更新至最新版本,以确保自身隐私安全。如果用戶更新至3.0.13 版本時,可通過相關步驟修改選項、确保系統安全。即打開(kāi) “ Preferences ⋙ Advanced ⋙ Semantic History ” 後将 “ Perform DNS lookups to check if URLs are valid? ” 選項改爲 “ NO ” 。

上一(yī)篇:黑客攻擊手段升級:惡意軟件植入合法軟件之中(zhōng)

下(xià)一(yī)篇:黑客利用Subsystem_for_Linux 攻擊Windows操作系統